COLPRENSA | EL COLOMBIANO | LA PATRIA

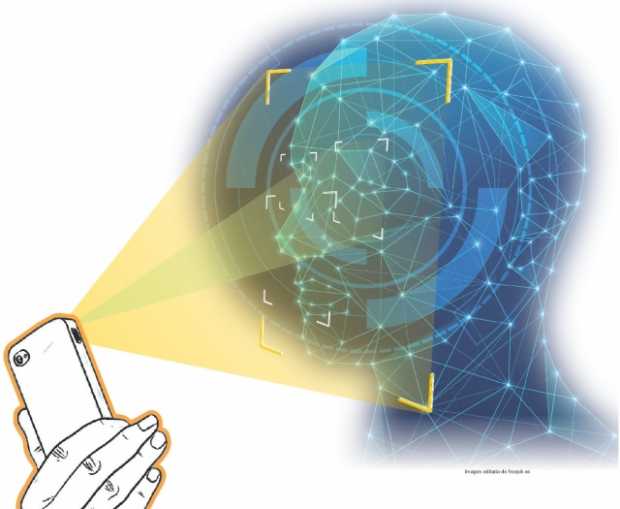

La contraseña, el trazo en la pantalla y la huella son opciones para desbloquear su celular. Ahora su rostro puede ser la clave para manejar la privacidad de su dispositivo.

Se trata de un desbloqueo facial en tres dimensiones que mapea la cara proyectándola en mil puntos infrarrojos. El usuario ni se entera, así sea de noche.

En modelos de iPhone está incluido el sistema de cámara TrueDepth, usado por la tecnología Face ID, la forma de autenticación con el rostro que implementó Apple.

Para su funcionamiento se combinan tecnologías de hardware y software. La probabilidad de que una persona aleatoria mire un dispositivo con esta función y lo desbloquee es de una en un millón, asegura Apple. La cara del dueño es la válida.

Marcelo Annarumma, presidente para Latinoamérica de la empresa de identidad aumentada Idemia, señala que con esos sistemas se podría sustituir el uso de contraseñas en el momento de realizar transacciones o compras por el celular y otros dispositivos. “Esto será posible gracias a la biometría, una tecnología utilizada para identificar individuos a través de sus características físicas o conductuales”.

Así se logró

Antes de los sistemas de reconocimiento en tres dimensiones, hace algunos años, eran comunes los 2D, cuenta el doctor en ciencia de la computación y comunicación digital José Ricardo Zapata, docente de la Facultad TIC de la Universidad Pontificia Bolivariana. Indica que no eran tan seguros y podían ser desbloqueados hasta con una foto, lo que ahora no sucede.

Apple lo explica de esta manera: con las tecnologías 3D Face se detectan coincidencias que brinda la información de profundidad, que no es posible hallar en fotografías digitales impresas o en 2D.

Emplean redes neuronales (modelos matemáticos usados en la Inteligencia Artificial) las que se entrenan con los algoritmos, para que reconozcan los rostros.

“Reconoce si los ojos están abiertos y si la atención se dirige al equipo. De ese modo, es más difícil que alguien desbloquee el dispositivo sin que se entere (por ejemplo, mientras duermes)”, dice la empresa.

Para que esta tecnología sea una tendencia hubo avances previos, explica el profesor John W. Branch, director del grupo de investigación en Inteligencia Artificial de la Facultad de Mecánica de la Universidad Nacional, sede Medellín: “El desarrollo de métodos o algoritmos matemáticos que se implementan en el reconocimiento facial. El hardware, en el que ha habido una madurez y evolución muy rápida, ahí están incluidas las cámaras y la mayor robustez de los equipos –más memoria y procesamiento–”.

Ese simple hecho de que un teléfono reconozca a la persona que lo usa, dice el profesor Branch, obedece a la asociación que se realiza en un sistema que incluye distintas disciplinas, como el Machine Learning o aprendizaje automático, que logran procesar una imagen reconociendo determinados patrones y orientan al sistema en permitirle el acceso a alguien.

Confiabilidad

La seguridad de este método es comparada con la de una contraseña o la huella digital, pero para Zapata la seguridad no está en hacer un sistema inquebrantable, sino seguro.

¿Cómo funciona?

* En los iPhone la cámara TrueDepth captura datos faciales proyectando y analizando 30 mil puntos invisibles para crear un esquema de profundidad de la cara, de la que también obtiene una imagen infrarroja.

* Una sección del motor neuronal del chip A11, A12 Bionic y A12X Bionic (protegido desde Secure Enclave) transforma el esquema de profundidad y la imagen infrarroja en una representación matemática que, luego, compara con los datos faciales registrados.

* 0,5 segundos tarda el sistema de reconocimiento facial en identificar el rostro del propietario.

¿Qué pasa con el rostro?

Si un hombre con barba se afeita y se ve distinto ¿qué sucede con el reconocimiento facial? Ante estas transformaciones el sistema de Apple prefiere confirmar la identidad del usuario solicitándole el código del equipo y, después, actualiza los datos sobre la cara.

Si la persona se maquilla o el vello facial crece, gracias a la tecnología de Machine Learning o aprendizaje automático, el programa aprende esos cambios. Así también funciona el de Huawei.

Después de cinco intentos fallidos con el sistema de desbloqueo facial, le solicitará digitar una contraseña.

¿La huella es segura?

Celilia Pastorino, especialista en seguridad informática de Eset Latinóamerica, asegura que en algunos celulares los sensores no tienen los recursos suficientes para tomar muestras de buena calidad de las huellas, aunque usen muchos puntos (lo que analizan), por lo que son más fáciles de vulnerar. “Hay estudios que muestran que se están creando bases de datos de huellas maestras usando puntos comunes que existen; la coincidencia de estas con las huellas digitales es del 20%. Por eso, se podría decir que estos sistemas son vulnerables”.

Reitera que las contraseñas son más fuertes, sobre todo, si es de unos 16 caracteres y mezcla símbolos, letras y números. Recomienda la unión de distintos factores de autenticación.

El uso de este sitio web implica la aceptación de los Términos y Condiciones y Políticas de privacidad de LA PATRIA S.A.

Todos los Derechos Reservados D.R.A. Prohibida su reproducción total o parcial, así como su traducción a cualquier idioma sin la autorización escrita de su titular. Reproduction in whole or in part, or translation without written permission is prohibited. All rights reserved 2015