EL COLOMBIANO | LA PATRIA | MEDELLÍN

A James Rodríguez le adivinaron la contraseña de su cuenta de Twitter. Sí, sucedió hace dos años y el hacker lo logró al seguir y estudiar las interacciones en redes sociales del 10 de la Selección Colombia.

En el expediente del caso de James que difundió un canal de televisión nacional la semana pasada, quedó consignado que: “se estableció que un ciudadano, haciendo uso de la ingeniería social, logró acceder a la cuenta de Twitter de James Rodríguez. Una vez tuvo el control de esta se comunicó con otros jugadores y con otras figuras públicas para pedirles el favor de que le preste algún tipo de cuenta de correo electrónico y tomar control de otra serie de cuentas o redes sociales”.

Si le pasó a James, también le podría suceder a otro usuario incauto, lo perjudicaría y posiblemente a sus contactos. El robo de contraseñas de redes sociales, es un mal del siglo XXI del que nadie está exento.

Ingeniería social

Entre las variadas técnicas de hackeo, como phishing o smishing (ver Glosario), la ingeniería social usa la interacción como medio para conseguir la información de la víctima, es decir, el hacker busca maneras de engañar a las personas para obtener los datos que necesita y sin que estas se percaten de lo que sucede.

Cuando Rodríguez se dio cuenta de lo que había sucedido, cambió la clave de sus redes sociales, algo que debería ser una costumbre de cada usuario con el fin de proteger su información, según Maximiliano Cantis, de la empresa de seguridad informática Eset Latinoamérica, quien agrega que debe hacerse por lo menos cada seis meses.

El experto señala que la privacidad en internet depende del control que tienen los usuarios sobre la información que comparten. Según Cantis, esa privacidad se relaciona con lo que él llama identidad o huella digital: “aquello que se hace en internet”.

Cuando se comparte una foto, las búsquedas, los Me gusta, cuando se informa la Universidad en la cuál obtuvo un título, la religión que se profesa e, incluso, cuenta Cantis, el registro que queda al conectarse a wifi por medio de una red pública.

“Con solo eso estás contando en qué punto de la ciudad te encuentras”, asegura el experto. Ningún dato que se da se les escapa a las plataformas o servicios como Google o Facebook. Lo preocupantes es que quienes la dan, en muchos casos, no son conscientes de ello, de la huella que dejan.

Pecar por exceso

El problema es mayor para los que padecen del llamado oversharing (compartir información en exceso en busca de validación de los otros), un comportamiento que tienen quienes cuentan cada minucia en redes sociales, desde qué piensan hasta qué comen, dónde y con quién.

“Hay que hacer conciencia de qué compartimos, ser más restrictivos en lo que subimos”, dice Cantis y agrega que los países, con sus leyes de protección de datos, y las compañías, con el manejo que le dan a la información de sus usuarios, también contribuyen a ese carácter público o privado que pueda tener la huella digital de los usuarios en internet.

Por ejemplo: “YouTube es de Google, el navegador que la mayoría de personas usa (Chrome) es de Google, el sistema operativo que utilizan muchos en sus móviles es Android, que es de Google”. Para Diego Samuel Espitia Montenegro, de ElevenPaths, unidad de seguridad de Telefónica, así la compañía obtiene datos con los que consigue que sus usuarios usen los servicios, se mantengan más tiempo conectados a ellos y los caracterizan para mostrarles publicidad. Es un negocio redondo.

Según Espitia, si la privacidad está en vía de extinción es a causa del comportamiento de la gente en internet, más que de las plataformas o cibercriminales como el que robó la contraseña de James Rodríguez.

“Puede sonar tosco, pero nadie obliga a las personas a crear un perfil en Facebook y autorizarlo a usar la información que consignan en la plataforma”, afirma Espitia. Por eso recomienda revisar las configuraciones de las redes sociales y verificar qué aplicaciones están asociadas con el perfil para saber a cuáles se les entregan datos para desactivarlas.

Si alguien cree que su información no tiene valor, o que no será hackeado, Maximiliano Cantis asegura que hay que dejar de sentirse seguro. A las compañías que recopilan datos con trivias como A qué famoso te pareces, les sirve, y mucho, que los usuarios revelen su fecha de cumpleaños (para perfilar su edad) y den su geolocalización; para ellos es ganancia. Su privacidad vale oro, ellos lo saben.

Glosario

Pishing

Un estafador se hace pasar por una persona o empresa de confianza a través de un correo, un mensaje o una llamada para conseguir que revele contraseñas o datos.

Smishing

Es una estafa en la cual, por medio de mensajes SMS, se solicitan datos o se pide que se llame a un número o que se entre a una web con un enlace malicioso que roba datos.

Hacker

Es un programador inteligente, experto en modificar un sistema o red informática. Uno malicioso obtiene acceso no autorizado a datos por diversión, para causar daño o robar.

Borre su historial de Google

Google introdujo una nueva política de privacidad para cumplir con la nueva ley europea de privacidad de datos que entrará en vigencia el próximo miércoles. De esta manera facilita las cosas para ayudar a entender al usuario qué información recopila.

El buscador permite ver la actividad y borrar partes del historial. Ahora tiene mejoras en sus controles de privacidad para que sea más fácil administrarla. Puede hacerlo desde el computador o desde su teléfono móvil.

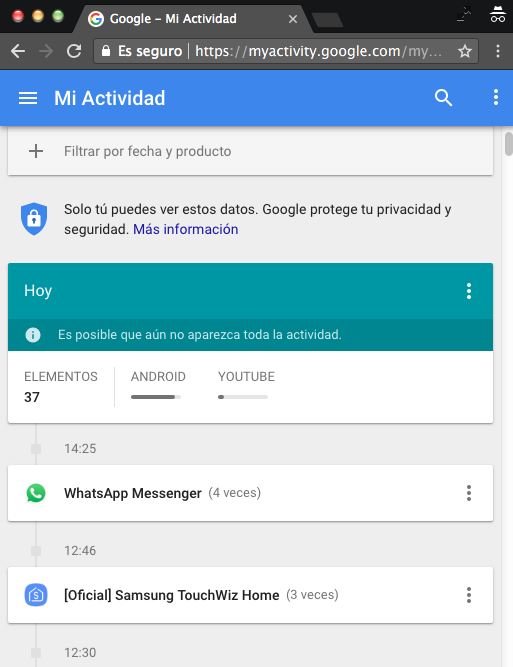

Para esto haga clic en Mi actividad (https://myactivity.google.com/myactivity). Ahí encontrará las búsquedas que ha realizado y los sitios que ha visitado desde la búsqueda de Google, Chrome, Gmail y Youtube.

Puede eliminar elementos por tema, producto específico de Google o fecha. Toque el botón del triple punto a la derecha de cualquier elemento en la lista y haga clic en Eliminar para borrarlo de su historial.

A medida que se desplaza hacia abajo en la lista, notará que hay pestañas para cada día, comenzando con Hoy en la parte superior. Puede elegir el botón de triple punto al lado de una fecha y luego presionar Eliminar para borrar todo su historial de ese día.

Para dar o quitar permiso a Google para que registre actividades en la web y aplicaciones, historial de ubicaciones, información del dispositivo y grabaciones de audio y voz haga clic en el botón del triple punto en el banner azul de la parte superior y seleccione Controles de actividad.

El uso de este sitio web implica la aceptación de los Términos y Condiciones y Políticas de privacidad de LA PATRIA S.A.

Todos los Derechos Reservados D.R.A. Prohibida su reproducción total o parcial, así como su traducción a cualquier idioma sin la autorización escrita de su titular. Reproduction in whole or in part, or translation without written permission is prohibited. All rights reserved 2015